RSA 암호화RSA Encryption

RSA 암호화RSA Encryption

📅

RSA 암호화 개요 (Overview of RSA Encryption) 🔗

N은 두 소수 p, q의 곱이다. 즉, 이다.

그 후, 주요 문제는 p와 q를 찾는 것이다.

- 1978년에 Rivest, Shamir, Adleman에 의해 설계되었다.

- 가장 인기 있고 널리 사용되는 공개 키 암호화 체계다.

- 인수 분해의 어려움에 기반하고 있다.

- 암호화 및 복호화 알고리즘은 모듈러 지수화로 이루어져 있다.

- 결정론적 암호화는 IND-XXX 보안을 달성할 수 없다.

- 실제로는 RSA 암호화의 변형(예: RSA-OAEP)을 사용한다.

- 양자 공격에 대해서는 안전하지 않다.

RSA: 키 생성 (RSA: Key Generation) 🔗

- 두 개의 소수를 선택합니다. 이 두 소수를 p와 q라고 한다.

- 를 계산합니다.

- 를 계산합니다. 은 N과 서로소인 수의 개수를 의미함 오일러 파이 함수

- 를 선택합니다. 이며, 와 은 서로소여야 함.

- 를 계산합니다. 는 을 만족하는 수이다. 확장된 유클리드 알고리즘을 사용하여 계산

- 공개키 이며, 개인키 이다.

정리 (RSA 키 생성) 🔗

- RSA 키 생성은 두 소수 와 를 선택하고, 이를 이용하여 공개 키 와 개인 키 를 생성하는 과정이다.

- 은 두 소수의 곱으로, RSA 암호화에서 중요한 모듈로 사용된다.

- 은 오일러의 피 함수로, 과 서로소인 정수의 개수를 나타낸다.

- 공개 지수 는 암호화에 사용되며, 개인 키 와 함께 중요한 역할을 한다.

- 는 개인 키와 공개 지수가 서로 역원 관계임을 보장하는 식이다.

- 이 식은 확장된 유클리드 알고리즘을 사용하여 계산된다.

RSA: 암호화 & 복호화 (RSA: Encryption & Decryption) 🔗

암호화 🔗

공개 키 와 평문 이 주어졌을 때,

를 계산하고 를 출력한다.

복호화 🔗

개인 키 와 암호문 이 주어졌을 때,

를 계산하고 를 출력한다.

정리 (RSA 암호화 & 복호화) 🔗

- RSA 암호화는 공개 키 와 모듈로 을 사용하여 평문 을 암호문 로 변환하는 과정이다.

- RSA 복호화는 개인 키 를 사용하여 암호문 를 다시 평문 로 변환하는 과정이다.

- 암호화와 복호화 모두 모듈로 을 기반으로 한 거듭제곱 연산을 필요로 하며, 이는 컴퓨터가 큰 수의 연산을 효율적으로 수행할 수 있게 해주는 중요한 알고리즘에 기초한다.

RSA의 정확성 (Correctness of RSA) 🔗

공개 키 암호화 PKE는 다음이 성립할 때 정확하다고 한다. 보안 파라미터 λ와 모든 평문 M에 대해,

여기서 (pk, sk)는 KeyGen(λ)의 출력이다.

RSA의 정확성

:

(여기서 는 을 만족하는 정수이다.)

예시 (RSA 암호화 & 복호화 예시) 🔗

키 생성

- (즉, )

암호화

복호화

정리 (RSA의 정확성) 🔗

- 공개 키 암호화 체계는 암호화와 복호화 과정을 거친 후 원래의 메시지를 정확히 복원할 수 있어야 한다.

- RSA 알고리즘은 이러한 정확성을 보장하기 위해 오일러의 정리와 같은 수학적 원리를 사용한다.

- RSA의 정확성은 암호화와 복호화 과정에서 발생하는 지수 연산을 정확하게 수행함으로써 보장된다.

RSA: 빠른 암호화 (RSA: Fast Encryption) 🔗

👨💻

- 일반적으로 공개 키 지수 는 대략 -비트이다. 따라서 평균적으로 번의 곱셈이 필요하다.

- 매우 작고 햄밍 가중치가 낮은 를 선택한다. 예를 들어,

| 의 이진 문자열 | 곱셈 횟수 | |

|---|---|---|

| 3 | 11₂ | 2 |

| 17 | 10001₂ | 5 |

| (2^16 + 1) | 10000 0000 0001₂ | 17 |

- 개인 키 는 거의 전체 비트 길이를 가지지만 는 매우 작다.

복호화의 빠른 속도를 위한 방법

- 개인 키 지수 는 Coppersmith 공격에 의해 보다 커야 한다. 따라서 매우 작은 를 사용할 수 없다.

- 중국인의 나머지 정리(Chinese Remainder Theorem, CRT) 사용:

- 계산:

- 계산:

- 계산:

- 이 과정은 중국인의 나머지 정리를 사용하여 최종 메시지 을 계산한다.

- 계산:

정리 (RSA의 빠른 암호화, 복호화) 🔗

- RSA 암호화의 속도를 높이기 위해서는 공개 키 지수 를 가능한 작게 선택하는 것이 좋다.

- 햄밍 가중치가 낮은 는 해당 이진수에서 1의 개수가 적은 것을 의미하며, 곱셈 연산의 횟수를 줄일 수 있다.

- 복호화의 빠른 속도를 위해서는 중국인의 나머지 정리를 사용하여 복호화 과정을 최적화하는 것이 중요하다.

CRT를 이용한 RSA 복호화 (RSA Decryption using CRT) 🔗

정리 (CRT를 이용한 RSA 복호화) 🔗

- RSA 알고리즘의 복호화 과정을 중국인의 나머지 정리(CRT)를 사용하여 효율적으로 계산할 수 있다.

- CRT를 사용하면 와 에서 각각 계산한 결과를 합쳐 최종 결과를 얻을 수 있다.

RSA의 안정성 (Security of RSA) 🔗

안정성 1: 인수 분해 문제 (Factorization Problem) 🔗

- RSA의 안정성은 두 소수 와 를 곱한 을 인수분해하는 것이 어렵다는 것에 기반한다.

안정성 2: RSA 문제 (RSA Problem) 🔗

- 교과서적 RSA는 결정론적 암호화이다. IND-CPA 보안을 달성할 수 없다.

- 교과서적 RSA는 동형성을 가지고 있다. IND-CCA2 보안을 달성할 수 없다.

- , 이 주어졌을 때, 이다.

최적 비대칭 암호화 패딩 (Optimal Asymmetric Encryption Padding, OAEP) 🔗

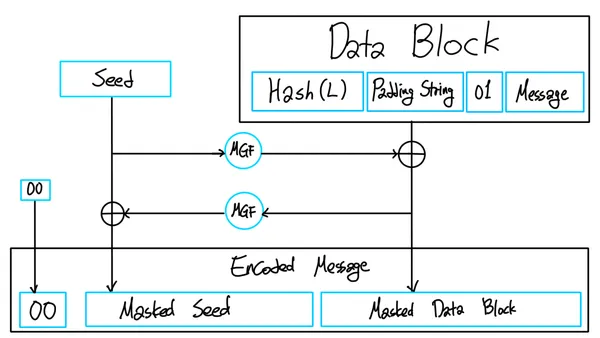

RSA-OAEP는 RSA 암호화에 사용되는 패딩 방법 중 하나이다. RSA-OAEP는 RSA 암호화의 보안성을 높이기 위해 개발된 방법으로, 무작위성과 해시 함수를 사용하여 패딩을 적용한다.

ss

- 의 길이를 가진 문자열 PS(Padding String) 생성

- 연결 - DB(Data Block) =

- 의 길이를 가진 무작위 바이트 문자열 Seed 생성

- dbMask =

- MaskedDB = DB dbMask

- SeedMask =

- MaskedSeed = Seed SeedMask

- EM(Encoded Message) =