정보보안기사 - 1.8 악성코드 분석 [웜, 바이러스, 랜섬웨어 비교]Malware Analysis Worm Virus Ransomware Comparison - InfoSec Engineer 1.8

정보보안기사 - 1.8 악성코드 분석 [웜, 바이러스, 랜섬웨어 비교]Malware Analysis Worm Virus Ransomware Comparison - InfoSec Engineer 1.8

📅

들어가기 전에 🔗

지난 1.7편에서는 레이스 컨디션과 포맷 스트링 버그라는 시스템의 논리적 취약점을 다루었습니다.

이러한 취약점을 통해 공격자가 최종적으로 시스템에 심으려고 하는 것이 바로

악성코드

(Malware)입니다.많은 사람이 "내 컴퓨터에 바이러스가 걸렸다"라고 말하지만, 보안 전문가라면 그것이

바이러스

(Virus)인지, 웜

(Worm)인지, 아니면 트로이목마

(Trojan)인지 정확하게 구분할 수 있어야 합니다.

각 유형에 따라 전파 방식과 대응 전략이 완전히 다르기 때문입니다.

이번 시간에는 악성코드의 종류별 특징과 동작 원리, 그리고 이를 숨겨주는 은폐 기술까지 깊이 있게 분석해 보겠습니다.악성코드 분류 기준 🔗

악성코드는

복제 능력

과 감염 대상(숙주)

유무에 따라 크게 세 가지로 분류됩니다.- 바이러스 (Virus)스스로 실행될 수 없으며, 실행 파일이나 문서 같은숙주(Host)가 필요합니다. 숙주 프로그램이 실행될 때 함께 실행되며, 다른 파일로 자신을 복제하여 감염시킵니다. (예: CIH, Melisa)

- 웜 (Worm)숙주가 필요 없이독자적으로 실행되고 복제됩니다. 주로 네트워크를 통해 전파되며, 시스템의 취약점을 찾아 스스로 다른 컴퓨터로 이동합니다. 전파 속도가 매우 빠릅니다. (예: Morris, Slammer, Wannacry)

- 트로이목마 (Trojan Horse)정상적인 프로그램인 척 위장하여 사용자가 설치하도록 유도합니다.자기 복제 능력이 없다는 것이 가장 큰 특징입니다. 주로 정보를 탈취하거나 백도어를 설치하는 용도로 쓰입니다.

👨💻

바이러스(Virus)는 기생하고, 웜(Worm)은 자생하며, 트로이목마(Trojan)는 위장합니다. 랜섬웨어와 APT 공격 🔗

최근 보안 위협의 주류를 이루는 두 가지 공격 형태입니다.

랜섬웨어 (Ransomware) 🔗

사용자의 데이터를 암호화하여 인질로 잡고 금전을 요구하는 악성코드입니다.

주로

하이브리드 암호화

방식을 사용합니다.- 속도 확보파일 내용은 대칭키(AES 등)로 빠르게 암호화합니다.

- 키 보호파일을 잠근 대칭키는 공격자의 공개키(RSA 등)로 암호화합니다.

- 결과공격자의 개인키가 없으면 복호화가 불가능합니다.

APT (Advanced Persistent Threat) 🔗

지능형 지속 위협

이라 불리며, 특정한 목표를 정해놓고 장기간에 걸쳐 은밀하게 공격하는 방식입니다.- 침투 (Initial Access)이메일, USB 등을 통해 내부에 거점을 마련합니다.

- 검색 (Discovery)내부망 구조와 중요 자산 위치를 파악합니다.

- 이동 (Lateral Movement)옆 컴퓨터로 이동하며 권한을 상승시킵니다.

- 유출 (Exfiltration)중요 데이터를 암호화하여 외부로 빼돌립니다.

설치 방법에 따른 분류 - 드롭퍼와 다운로더 🔗

악성코드가 사용자의 PC에 침투할 때 사용하는 운반책입니다. 백신 탐지를 우회하기 위해 사용됩니다.

- 드롭퍼 (Dropper)악성코드를 자기 자신 안에 품고 있습니다. 실행되면 내부에 압축되어 있던 악성 파일들을 시스템의 특정 위치에떨어뜨리고(Drop) 실행시킵니다.

- 다운로더 (Downloader)악성코드를 가지고 있지 않습니다. 실행되면 외부의 공격자 서버(C&C)에 접속하여 추가 악성코드를다운로드(Download)하여 실행합니다. 파일 크기가 매우 작아 탐지가 어렵습니다.

드롭퍼 동작 원리 예시 (C언어) 🔗

드롭퍼가 내부의 데이터를 파일로 생성하는 원리를 단순화한 코드입니다.

#include <stdio.h>

// 내부에 숨겨진 악성코드 데이터 (바이트 배열)

unsigned char malware_code[] = {

0x4d, 0x5a, 0x90, 0x00, 0x03, 0x00, 0x00, 0x00, // MZ 헤더 (실행파일)

// ... 생략 ...

};

int main() {

// 1. 시스템의 은밀한 경로에 파일 생성

FILE *fp = fopen("C:\\Windows\\Temp\\malware.exe", "wb");

if (fp) {

// 2. 메모리에 있는 악성 데이터를 파일로 씀 (Drop)

fwrite(malware_code, 1, sizeof(malware_code), fp);

fclose(fp);

// 3. 생성된 악성코드 실행

// system("C:\\Windows\\Temp\\malware.exe");

printf("Dropped successfully.\n");

}

return 0;

}루트킷 (Rootkit) 🔗

루트킷

(Rootkit)은 자신의 존재를 숨기면서 지속적으로 관리자 권한을 유지하기 위한 도구 모음입니다.

가장 큰 특징은 은폐

(Stealth)입니다.은폐 기술의 원리 🔗

루트킷은 운영체제의 핵심 부분(커널 또는 라이브러리)을 조작하여 관리자가 악성코드를 볼 수 없게 만듭니다.

- 사용자 모드 루트킷

ls,ps,netstat같은 기본 명령어(바이너리)를 변조합니다. - 커널 모드 루트킷운영체제 커널의시스템 콜 테이블(System Call Table)을 후킹(Hooking)합니다.

시스템 콜 후킹 개념 🔗

관리자가

ls 명령어를 입력했을 때의 흐름입니다.- 정상

ls→sys_getdents호출 → 파일 목록 반환 → 화면 출력. - 감염

ls→후킹된 함수호출 → 파일 목록에서malware.exe제거 → 반환 → 화면 출력.

결과적으로 관리자는

ls를 쳐도 악성 파일을 볼 수 없습니다.루트킷 탐지 실습 🔗

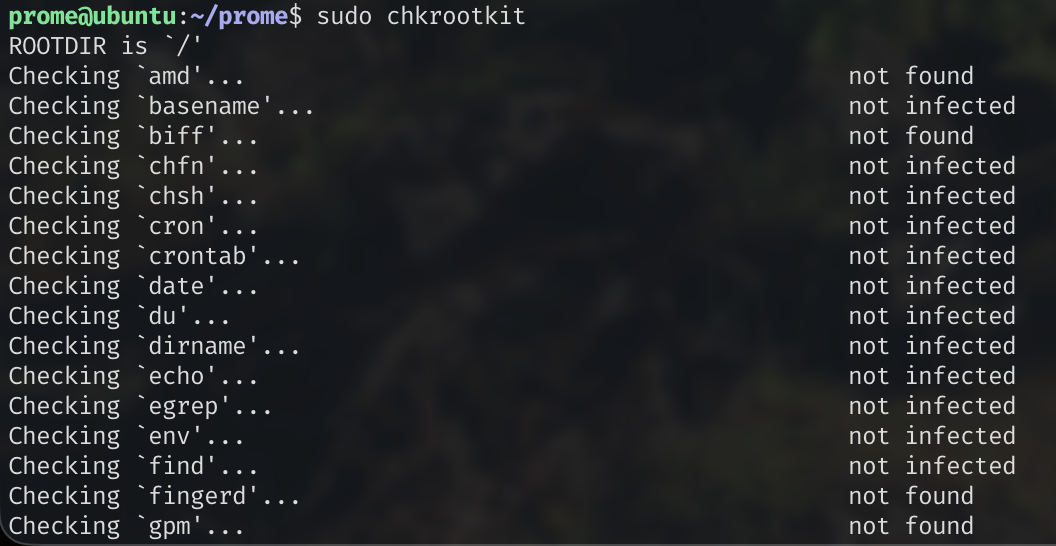

리눅스에서는

chkrootkit이나 rkhunter 같은 도구를 사용하여 변조된 시스템 파일을 검사할 수 있습니다. # chkrootkit 설치 및 실행

sudo apt-get install chkrootkit

sudo chkrootkit

# 출력 예시

# Checking `ls'... INFECTED

# Checking `ps'... INFECTED

출력 예시

결론 🔗

이번 시간에는 다양한 악성코드의 종류와 특징을 알아보았습니다.

- 분류바이러스(Virus)는 숙주가 필요하고,웜(Worm)은 네트워크로 자가 전파하며,트로이목마(Trojan)는 정상 파일로 위장합니다.

- 최신 위협랜섬웨어(Ransomware)는 암호화를 통해 가용성을 침해하며,APT는 은밀하고 지속적인 공격을 수행합니다.

- 은폐 기술루트킷(Rootkit)은 시스템 콜 등을 후킹하여 자신의 프로세스나 파일을 관리자로부터 숨깁니다.

악성코드 분석은 시스템 보안의 마지막 방어선입니다.

다음 시간에는 이러한 공격자들이 시스템에 침투하기 위해 사용하는 가장 기초적인 수단,1.9 패스워드 크래킹 기법과 솔팅(Salting)에 대해 알아보겠습니다. 단순한 무차별 대입부터 레인보우 테이블까지, 그리고 이를 막기 위한 해시 기술의 진화를 다룹니다.

참고 🔗

- MITRE ATT&CK: Software↗ 실제 공격 그룹이 사용하는 악성코드(Software)의 종류와 기술적 특징을 정리한 데이터베이스입니다.

- Rootkits: Subverting the Windows Kernel↗ 루트킷의 동작 원리(후킹, 메모리 조작 등)를 깊이 있게 다룬 고전적인 기술 서적입니다.